VT2021 vie privee et objets connectes fiche

Vie privée et objets connectés

Alexandre Soulard <alexandre.soulard@etu.univ-grenoble-alpes.fr>

Gilles Mertens <gilles.mertens@etu.univ-grenoble-alpes.fr>

Résumé

L’utilisation d’objets connectés est en forte croissance grâce aux connexions internet toujours plus rapides et a la miniaturisation des composants électroniques. Les domaines d’utilisations sont toujours plus nombreux : santé, automatisation, économie d’énergie, divertissement etc. Néanmoins les implications de l’utilisation de ces objets connectés sur la vie privée est mal connue du grand public. Récolte d’informations personnelles abusives par les constructeurs, problèmes de consentement de l’utilisateur et failles de sécurité non patchées sont les trois problèmes majeurs dans leur utilisation. Cet exposé a pour but de détailler ces trois problématiques majeures avec des exemples.

Mots-Clés : internet des objets, cloud, vie privée, smartphone, sécurité, automatisation, traqueurs, connecté

Abstract

The use of connected devices is growing rapidly. The miniaturization of electric components and the ever faster internet connections enable the iot to be affordable and usable by non technical people.These devices are used in a lot of fields like : health, automation, energy saving, entertainment and is expanding. However,using connected devices has an implication on privacy, and these impacts are poorly understood by the general public. Vendors take advantage of their position to harvest a lot of unnecessary personal information while not properly asking the user’s consent and letting old devices unpatched from critical vulnerabilities. The aim of this presentation is to detail these three major issues with examples.

Key words : IoT, cloud, private life, smartphone, security, automation, trackers, connected

Nature et collecte des données

Fonctionnement

Il existe deux types d’objets connectés, les capteurs, qui relèvent des données du monde réel et les actionneurs qui permettent d’agir sur leur environnement. Néanmoins, la plupart des produits vendus sur le marché sont hybrides. Par exemple, une balance connectée génère seulement des données, tandis qu’une ampoule intelligente peut seulement être actionnée et ne récolte pas directement de données sur son environnement. Un bon exemple d’objet hybride est un thermostat, qui va à la fois capter la température de son environnement et agir dessus grâce au contrôle d’un chauffage. La différence avec les objets traditionnels est qu’ils se servent d’une connexion au réseau pour envoyer leur données, recevoir des ordres ou piloter d’autres objets. Cette mise en réseau permet ainsi de connecter les objets les uns aux autres d’une part et de les connecter au smartphone de leur propriétaire d’autre part, pour les rendre « intelligents ».

Collecte des données

Ce sont en grande majorité les fabricants de ces objets qui proposent les services dits « intelligents » aux utilisateurs finaux liant les produits à des services liés au cloud. Dans certains cas l’utilisateur va interagir sur les serveurs du fabricant avec son smartphone qui en retour interagissent sur les objets de l’utilisateur. Par exemple, l’utilisateur veut un récapitulatif de sa masse sur les derniers mois, l’application de balance va télécharger les derniers relevés depuis les serveurs du fabricant. Dans ce cas, le problème de vie privée est évident, une entité tierce a accès à des données privées de ses utilisateurs. Un autre vecteur de collecte de ces données est à travers les applications de pilotage des objets via smartphone. En effet la plupart des applications de contrôle demandent l’enregistrement des objets pilotés dans un compte personnel lié au fabricant. Cet enregistrement peut dans certains cas déjà être une atteinte à la vie privée en demandant des informations non nécessaires à l’utilisation de l’application tels que l’âge, l’adresse, la position GPS ou encore le genre de l’utilisateur. Ensuite ces applications envoient régulièrement de la télémétrie pour comprendre les habitudes de l’utilisateur afin de lui faire des suggestions par exemple ou améliorer l’application. Cependant, dans la plupart des cas l’utilisation principale de ces données est le profilage de l’utilisateur qui pourra ensuite être utilisé pour vendre de la publicité ciblée d’une part, ou leur profil aux acteurs intéressés par leur comportements tels que les banques, assurances ou encore employeurs entre autre. Les objets réalisant des actions seulement sur leur environnement, ne sont pas exempts de risques liés a la vie privée. En effet les actions réalisées par les utilisateurs sur ces appareils permettent de déterminer des habitudes et ainsi participer au profilage. Par exemple, une ampoule connectée, même sans capteurs, peut servir a déterminer la présence d’une personne au domicile, et même dans quelle pièce de sa maison et ainsi participer au profilage, uniquement grâce a l’étude des interactions que l’utilisateur a avec cet objet.

Utilisation et consentement des utilisateurs

Complexité technique

L’utilisateur de solutions grand public en terme d’objets connectés est noyé dans les informations techniques. En considérant seulement les protocoles : Wi-Fi, Bluetooth, ZigBee, Z-Wave, Thread, IP, IPv6, 6LoWPAN, MQTT, COAP ou encore KNX, il y a de quoi être perdu. Ensuite, il existe une grande diversité dans le mode de fonctionnement de ces objets. Les modes de communication sont au nombre de trois :

- direct : l’utilisateur communique avec l’objet connecté directement en utilisant un lien smartphone-objet.

- concentrateur : l’utilisateur communique avec une centrale domotique, qui a son tour gère la communication avec l’objet.

- cloud : le fabricant met en œuvre des services sur internet qui servent d’intermédiaire entre le smartphone et l’objet connecté.

Ces trois modes de fonctionnement ont des implications différentes sur la vie privée. Dans certains cas l’information ne sort pas du domicile alors que dans d’autre cas oui. Un autre facteur de confusion se situe au niveau des applications de contrôle sur smartphone. Certaines applications permettent de regrouper plusieurs objets de marques différentes, d’autres permettent de créer de l’automatisation. Toutes ces applications ont des conditions d’utilisation différentes. La plupart possèdent également des trackers qui vont collecter des informations d’état et d’utilisation sur les appareils connectés à l’application pour informer les développeurs de l’utilisation de l’application et dans une optique de profilage de l’utilisateur et ainsi les monétiser.

Consentement des utilisateurs

Les différentes études utilisées pour faire cette présentation ont mises en lumière des problèmes au niveau du recueillement du consentement. En effet, les lois telles que le RGPD (Règlement général sur la protection des données) ainsi que CCPA (California Consumer Privacy Act) obligent les fabricants à, d’une part collecter seulement les données utiles à leur business model et d’autre part informer les consommateurs de quelles données personnelles sont collectées pour qu’ils puissent consentir à ces utilisations. Il existe plusieurs problèmes autour du recueil du consentement :

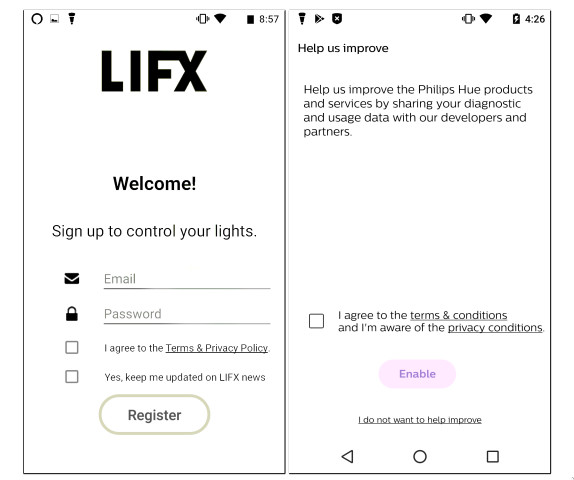

- La première concerne le processus d’installation des applications sur smartphone.

- Les applications ne demandent qu’une seule fois le consentement pour tout les objets qui seront ajoutés dans le futur. Or, l’installation d’une ampoule connectée et d’une caméra connecté ont des implications radicalement différentes sur la vie privée.

- Certaines applications recueillent mal le consentement en permettant un moyen de passer la page de consentement explicite (voir exemple de droite).

- Certaines conditions d’utilisation ne sont rédigées qu’en anglais ou utilisent un vocabulaire technique empêchant une grande partie des utilisateurs de les comprendre.

- La deuxième concerne l’utilisation de ces objets par des personnes qui ne possèdent pas l’objet mais en font usage. Par exemple les enceintes connectées recueillent seulement le consentement de la personne qui installe l’objet, alors que d’autres membres de la famille ou des voisins pourraient l’utiliser. Dans cet exemple, lors d’une utilisation de l’assistant vocal, la voix d’une personne non consentante pourrait être envoyée sur internet et traitée.

Vulnérabilité de l’iot aux attaques informatiques

En dépit des problème de vie privée, l’iot souffre de gros problèmes de sécurité. En effet, leur connexion au réseau les expose à des risques majeurs. Le principal problème de ces produits est le support des mises a jour. En effet, après la vente d’un objet connecté le fabricant a peu de raisons de continuer a supporter les mises a jour sur ces appareils. En effet, le développement de patchs de sécurité et leur déploiement coûte cher tandis qu’ils ne rapportent rien financièrement. Une grande partie des objets connectés deviennent des risques pour la sécurité de leur utilisateurs après quelques années. Dans la majorité des cas, ces objets connectés sont infectés par des virus qui permettent aux attaquants de détourner leur utilisation afin de participer dans des attaques DDOS (Distributed Denial of Service) ou utiliser leur ressources de calcul pour miner des cryptomonnaies pour le compte de l’attaquant. Une autre utilisation, moins fréquente, est l’exploitation de ces objets pour surveiller ses utilisateurs pour réaliser un cambriolage ou récupérer des informations confidentielles dans le but d’usurper l’identité d’une personne par exemple.

Exemples

En 2017, la société californienne « cloud pets », fabricant de jouets connectés pour enfant, a été victime d’un piratage dû à une base de donnée mal sécurisée. Cette entreprise fabrique des jouets équipés d’un microphone et d’un haut parleur permettant aux enfants d’envoyer et de recevoir des messages audio de leur parents en Bluetooth. Cependant, le fabricant sauvegardait tous les enregistrements audios ainsi que leur métadonnées (date, position GPS, nom, prénom) dans leur base de donnée. Ainsi, les pirates ont eu accès a 2 millions d’enregistrements d’enfants et de leur parents.

En 2019, LIDL commercialise « Mr. Cuisine connect » un robot de cuisine connecté. Deux chercheurs, ont remarqué un microphone sur l’appareil alors qu’aucune documentation le mentionnait et aucun usage de l’appareil le justifiait. En cherchant plus loin ces chercheurs ont découvert que la version d’Android qui tournait sur la tablette de l’appareil était ancienne et était vulnérable à des failles connues. Des personnes malveillantes auraient pu prendre le contrôle de l’appareil à distance et utiliser le micro pour enregistrer les personnes à proximité du robot.

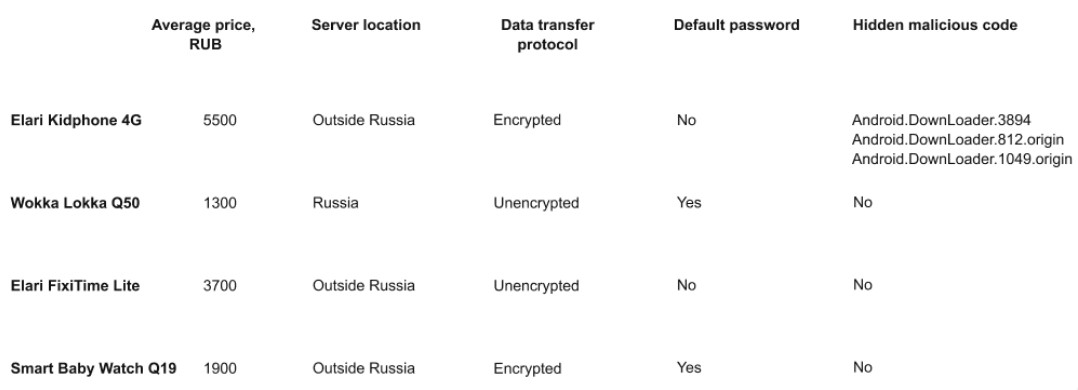

Pendant la réalisation de cet exposé, la société Dr. Web a découvert des failles de sécurité importante dans les 4 montres connectées pour enfant les plus populaires en Russie. L’analyse montre que deux montres utilisent des mots de passes par défaut pour acquérir les droits administrateur sur l’appareil, permettant d’accéder a toutes les fonctionnalités de l’appareil (position GPS, microphone). Deux montres transfèrent des données sensibles sur les porteurs de manière non chiffrée sur leur serveurs via internet. Finalement, du code malicieux, permettant le contrôle a distance par l’envoi d’un SMS, a été découvert dans une des montres. (Voir tableau récapitulatif ci dessous)

Conclusion

L’internet des objets, par son immaturité, est incroyablement complexe de par la quantité de protocoles disponibles, les méthodes de communication et les applications de contrôle sur smartphone. Par conséquent, l’utilisateur ne peut pas comprendre toutes les implications de l’utilisation d’objets connectés sur sa vie privée et les constructeurs profitent de cette barrière technique pour récolter toujours plus d’informations personnelles sur les utilisateurs. D’autre part, les objets connectés sont assez vulnérables aux attaques en raison du modèle économique sur lequel ils reposent. Les fabricants n’ont pas d’intérêt à maintenir des objets qui ont déjà été vendus. Pour quand même utiliser ces objets de la manière la plus respectueuse de la vie privée et de la sécurité il est conseillé de réfléchir a plusieurs points avant de considérer l’achat :

- L’appareil est-t’il dépendant d’un service cloud pour fonctionner ?

- Peut-il être mis derrière un pare feu et sur un réseau différent des autres appareils du réseau ?

- Est-ce que l’objet va m’apporter du confort/est-ce qu’il m’est utile ?

- Est-ce qu’il peut être contrôlé avec une application open source ou respectueuse de la vie privée ?

- Est-ce qu’avec mes compétences je peux fabriquer moi même l’objet ?

Références

- Gaetan R, 2017, 80% des applications IoT ne seraient pas testées en condition de cyberattaque : lien article

- CNIL, 2017, Objets connectés : n’oubliez pas de les sécuriser ! : lien article

- Mathieu THIERY, 2020, Objets connectés et vie privée : le long chemin restant : lien thèse

- Mathieu Thiery, Vincent Roca, Arnaud Legout, 2019, Privacy implications of switching ON a light bulb in the IoT world : lien thèse

- Dr. WEB, 2021, Researching Children’s Smartwatches for vulnerabilities