VT2015: Difference between revisions

| (12 intermediate revisions by 4 users not shown) | |||

| Line 34: | Line 34: | ||

* 1. Sébastien Toussaint, [https://securityblog.redhat.com/2015/09/02/factoring-rsa-keys-with-tls-perfect-forward-secrecy/ Factoring RSA Keys With TLS Perfect Forward Secrecy], démonstration d'une attaque, [[VT2015_Factoring_RSA|Fiche de synthèse]], [[Media:VT2015_Factoring_RSA.pdf|Transparents]] |

* 1. Sébastien Toussaint, [https://securityblog.redhat.com/2015/09/02/factoring-rsa-keys-with-tls-perfect-forward-secrecy/ Factoring RSA Keys With TLS Perfect Forward Secrecy], démonstration d'une attaque, [[VT2015_Factoring_RSA|Fiche de synthèse]], [[Media:VT2015_Factoring_RSA.pdf|Transparents]] |

||

* 32. Géolocalisation Indoor : Google [[Eddystone]], Apple [[iBeacon]], [[AltBeacon]], [[VT2015_Geolocalisation_Indoor|Fiche de synthèse]], [[Media:VT2015_Geolocalisation_Indoor.pdf|Transparents]] |

* 32. Jérémy HAMMERER, Géolocalisation Indoor : Google [[Eddystone]], Apple [[iBeacon]], [[AltBeacon]], [[VT2015_Geolocalisation_Indoor|Fiche de synthèse]], [[Media:VT2015_Geolocalisation_Indoor.pdf|Transparents]] |

||

* 15. [[Graph Databases]], [[VT2015_Graph_Databases|Fiche de synthèse]], [[Media:VT2015_Graph_Databases.pdf|Transparents]] |

* 15. Malek Mammar, [[Graph Databases]], [[VT2015_Graph_Databases|Fiche de synthèse]], [[Media:VT2015_Graph_Databases.pdf|Transparents]] |

||

* 19. [[Software Forensics]] : cas d'étude Linagora vs Bluemind. , [[VT2015_Software_Forensics|Fiche de synthèse]], [[Media:VT2015_Software_Forensics.pdf|Transparents]] |

* 19. Laurent Zominy, [[Software Forensics]] : cas d'étude Linagora vs Bluemind. , [[VT2015_Software_Forensics|Fiche de synthèse]], [[Media:VT2015_Software_Forensics.pdf|Transparents]] |

||

====09 Octobre==== |

====09 Octobre==== |

||

| Line 79: | Line 79: | ||

Sujets : 2, 3, 20 |

Sujets : 2, 3, 20 |

||

* 2 TORCK Quentin : Structural Health Monitoring ([[structural health monitoring|Fiche de synthèse]],[[Media:VT:VT2015-Structural-Health-Monitoring. |

* 2 TORCK Quentin : Structural Health Monitoring ([[structural health monitoring|Fiche de synthèse]],[[Media:VT:VT-VT2015-Structural-Health-Monitoring.pptx|Transparents]]) |

||

* 3 YAO Longfei : BitCoin([[VT2015_BitCoin|Fiche de synthèse]],[[Media:VT2015-Bitcoin.pdf|Transparents]]) |

|||

* 3 |

|||

* 20 ZHANG Zhengmeng : Akka ([[ |

* 20 ZHANG Zhengmeng : Akka ([[VT2015_akka|Fiche de synthèse]],[[Media:VT-VT2015-Akka.pdf|Transparents]]) |

||

==Liste des Sujets== |

==Liste des Sujets== |

||

Latest revision as of 14:25, 11 February 2016

<< Etudes 2014 Sommaire Etudes 2016 >>

Veille Technologique et Stratégique

- Enseignants: Georges-Pierre Bonneau, Didier Donsez

- UE/Module: EAM (HPRJ9R6B) et EAR (HPRJ9R4B) en RICM5

L'objectif des études approfondissement est de réaliser un travail de synthèse et d’évaluation sur une technologie / spécification / tendance

Dans votre futur vie d'ingénieur, vous aurez à d'une part, vous former par vous-même sur une technologie émergente et d'autre part à réaliser une veille technologique (et stratégique) par rapport à votre entreprise et projet. Il s'agira de réaliser

- le positionnement par rapport au marché

- d'être critique

Votre synthèse fait l'objet d'une présentation orale convaincante devant un auditoire (dans le futur, vos collègues, vos chefs ou vos clients) avec des transparents et un discours répété. Pour finir de convaincre (Saint Thomas), vous ferez la présentation d'une démonstration.

Votre présentation sera noté et commenté par tous vos camarades via un formulaire (téléphone mobile). Leurs notes et leurs commentaires seront notés en fonction de leur exactitude de jugement.

La présentation peut être réalisée avec reveal.js

File:Presentation-VT-RICM5-1516.pdf

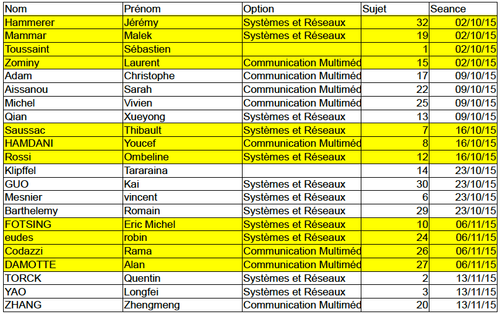

Planning

02 Octobre

Didier DONSEZ

Sujets : 1, 15,19,32

- 1. Sébastien Toussaint, Factoring RSA Keys With TLS Perfect Forward Secrecy, démonstration d'une attaque, Fiche de synthèse, Transparents

- 32. Jérémy HAMMERER, Géolocalisation Indoor : Google Eddystone, Apple iBeacon, AltBeacon, Fiche de synthèse, Transparents

- 15. Malek Mammar, Graph Databases, Fiche de synthèse, Transparents

- 19. Laurent Zominy, Software Forensics : cas d'étude Linagora vs Bluemind. , Fiche de synthèse, Transparents

09 Octobre

Georges-Pierre BONNEAU

Sujets : 22, 13, 17, 25

- 13 : Xueyong Qian, Intelligent Personal Assistant, Fiche de synthèse,Transparents

- 17 : Christophe Adam, Rendu Expressif, Fiche de synthèse, Transparents

- 25 : Vivien Michel, Visualisation de journaux : Kibana/Logstash, Fiche de synthèse, Transparents

- 22: Sarah Aissanou, Reconnaissance de la parole, Fiche de synthèse, Transparents

16 Octobre

Didier DONSEZ

Sujets : 7,8,12

- Evolution(s) de HTTP : HTTP 2.0, SPDY, ... Fiche de synthèse,Transparents

- Quick UDP Internet Connection (QUIC) Fiche de synthèse,Transparents

- Simulateurs de Smart Cities : UrbanSIM, CanVis, Suicidator City Generator, Blended Cities, ... Fiche de synthèse,Transparents

23 Octobre

Georges-Pierre BONNEAU

Sujets : 14, 30, 6, 29

- 14 : KLIPFFEL Tararaina : [Complex Event Processing] : Fiche de synthèse, File:Complex Event Processing.pdf

- 29 : BARTHELEMY Romain : The Rust Programming Language : Fiche de synthèse, Transparents

- 30 : Kai Guo : SQL-on-Hadoop : Fiche de synthèse,Transparents

- 6 : MESNIER Vincent : NewSQL : Fiche de synthèse,Transparents

6 Novembre

Didier DONSEZ (seul)

Sujets : 24, 26, 27, 10

- 24 EUDES Robin : Orchestration Tools : Puppet vs. Chef vs. Ansible vs. Salt (Fiche de synthèse,Transparents)

- 26 CODAZZI Rama : Protocoles de consensus (Paxos, Raft) et Canevas de consensus (Zookeeper, Curator, Etcd) : Fiche de synthèse,Transparents

- 27 DAMOTTE Alan : Cluster Management avec Apache Mesos (Fiche de synthèse,Transparents)

- 10 FOTSING Eric Michel: OpenStack (Fiche de synthèse,Transparents)

13 Novembre

Georges-Pierre BONNEAU

Sujets : 2, 3, 20

- 2 TORCK Quentin : Structural Health Monitoring (Fiche de synthèse,Transparents)

- 3 YAO Longfei : BitCoin(Fiche de synthèse,Transparents)

- 20 ZHANG Zhengmeng : Akka (Fiche de synthèse,Transparents)

Liste des Sujets

- Factoring RSA Keys With TLS Perfect Forward Secrecy, démonstration d'une attaque --> Sébastien Toussaint (OBLIGATOIREMENT)

- Structural Health Monitoring

- CryptoMoney (BitCoin, ...)

- Memcached : Usages, Patrons d'arhitecture. Démonstration sur votre projet eCOM pour les ressources multimédia (images, videos, ...). Démonstration de l'API Memcache API for MySQL Cluster et de Redis.io

- In-Memory Databases

- NewSQL

- Evolution(s) de HTTP : HTTP 2.0, SPDY, ...

- Quick UDP Internet Connection (QUIC)

- Cloud Foundry

- OpenStack

- MicroServices

- Simulateurs de Smart Cities : UrbanSIM, CanVis, Suicidator City Generator, Blended Cities, ...

- Digital Assistant : démonstration de UMich Sirius

- (Complex) Event Stream Processing : démonstration de Apache Storm et de Spark Streaming sur le cloud Azure. Démo supplémentaire du SaaS IFTTT

- Software Forensics : cas d'étude Linagora vs Bluemind (vous compléterez les pages en et fr de Wikipédia sur ce sujet).

- Privacy policy guidelines : Démo: application à votre projet ECOM-RICM

- Rendu expressif (hatching surface rendering)

- FPGA

- Graph Databases

- Akka

- Continuous Delivery

- Speech Recognition

- Protocoles, Formats et Plateformes pour le bâtiment intelligent : oBIX, ... démonstration d'IoTSys

- Orchestration Tools : Puppet vs. Chef vs. Ansible vs. Salt (pour 2)

- Visualisation de Journaux : démonstration de Kibana et Logstash : démonstration sur les logs de votre projet eCOM

- Protocoles de consensus et applications : Paxos, Raft et Canevas de consensus : Zookeeper, Curator, Etcd

- Apache Mesos, Borg, Kubernete, Alibaba Fuxi : démonstration sur le projet eCOM

- Cluster Management : Apache Helix

- The Rust Programming Language

- SQL-on-Hadoop : Pinot

- A/B Testing @ Internet Scale (voir)

- Géolocalisation Indoor : Google Eddystone, Apple iBeacon, AltBeacon

- Performance Debugging : The USE Method.